FORTALEZAS

SEGURIDAD DE LA INFORMACIÓN

abox ECM ofrece prestaciones muy potentes que garantizan la seguridad de la información y la certificación de su autenticidad y validez frente a terceros. Éstas son algunas de las funcionalidades que garantizan la seguridad de abox ECM.

Una vulnerabilidad es un fallo o debilidad en los procedimientos de seguridad de los sistemas, diseño o implementación de los mismos que pueda conducir a la violación de la política de seguridad del sistema o, en otras palabras, permitir a intrusos (“hackers”) el acceso no autorizado a los recursos informáticos.

El testeo de la vulnerabilidad depende de dos pruebas esenciales: Diagnóstico de la Vulnerabilidad y Testeo de Penetración. Ambas técnicas difieren por el esfuerzo que implican y las tareas que se requieren en cada una. No obstante, se recomienda combinar ambas técnicas para realizar un análisis completo y serio.

Para revisar metodologías de desarrollo seguro de aplicaciones se recomienda evaluar BSSIMM – The Building Security In Maturity Model, Security Development Lifecycle y/o Software Assurance Maturity Model.

abox ECM ha superado las pruebas de vulnerabilidad a las que ha sido sometido en varias de sus implantaciones principales, en clientes del sector público y privado.

abox ECM funciona bajo protocolo HTTPS sin merma apreciable en su funcionalidad o rendimiento. Se requiere únicamente un certificado SSL que permita el cifrado de los datos entre el servidor y los clientes.

abox ECM puede almacenar de forma cifrada las imágenes y archivos ofimáticos manejados por la aplicación, lo que se realiza por motivos de eficiencia fuera de la base de datos relacional.

Las contraseñas deben ser seguras y contener una diversidad de caracteres (mayúsculas, minúsculas, símbolos y números), una longitud mínima configurable, la posibilidad de programar su desactivación, la capacidad de que cada usuario se la cambie, entre otros.

Se debe ofrecer un recordatorio seguro de la contraseña, como por ejemplo, el envío de nuevas claves al correo electrónico del usuario. abox ECM controla un tiempo máximo de conexión para impedir que la sesión del usuario permanezca después de que éste deje de estar activo en la aplicación.

abox ECM dispone, entre otros, de un registro de autenticaciones (logins y logouts) para controlar los accesos a la plataforma.

abox ECM cuenta con la opción de integrar los usuarios con el Directorio Activo de la organización para centralizar las contraseñas.

En abox ECM la información se halla almacenada en “contenidos” y organizada conforme a un esquema de clasificación que incluye múltiples niveles como dependencias, bandejas, series, subseries, expedientes, etc.

Los contenidos pueden ser de naturaleza muy variada:

- Sitios web, módulos, entradas de menú y páginas web.

- Agrupaciones documentales, como expedientes o bandejas de contenidos.

- Documentos (fichas que combinan imágenes, archivos y metadatos).

- Metadatos (agrupados por esquemas).

- Archivos o ficheros (que se vinculan a los contenidos anteriores).

- Noticias, avisos, alertas, etc.

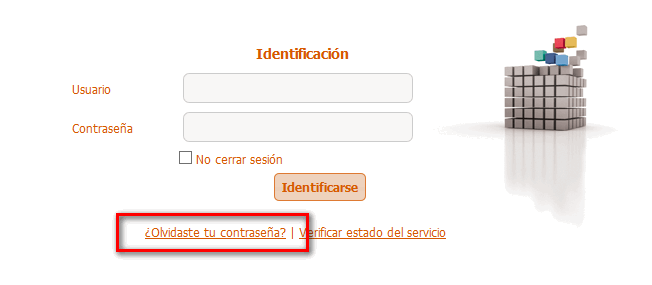

En el sistema abox ECM se implementa una política de seguridad muy potente que consta de varios pasos:

- Definir roles de usuarios, atendiendo a las obligaciones, capacidades y privilegios de manejo del software.

- Definir el organigrama corporativo, del cual dependen los derechos de acceso y consulta de la información.

- Asignar permisos de acción a cada una de las entidades manejadas por el software, por roles de usuarios.

- Asociar a los usuarios a las dependencias y roles adecuados, lo que determinará sus credenciales para consultar y actualizar la información.

- Asignar sitios web, módulos y entradas de menú por roles y/o dependencias de usuarios.

- Asignar permisos de acceso y edición a las bandejas, organizadas por dependencias.

- Asignar permisos de consulta y edición a los metadatos que se manejan en la herramienta.

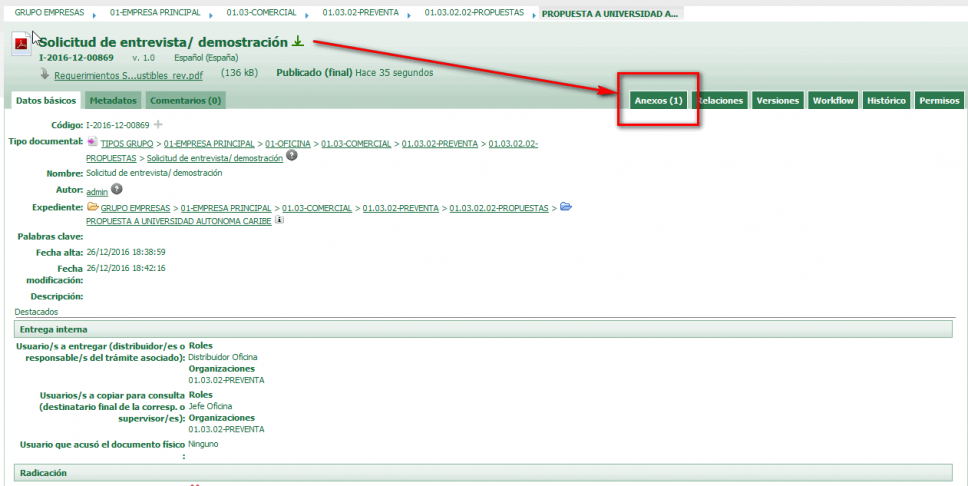

Los permisos de acceso se configuran por defecto en las bandejas que corresponden a cada dependencia y se heredan automáticamente. Es posible asignar permisos individuales hasta a un solo expediente o un solo documento, o configurar permisos por clases de expedientes o documentos. El control de permisos de acciones se realiza por módulos, con decenas de entidades donde se puede especificar el permiso por rol de una forma muy detallada.

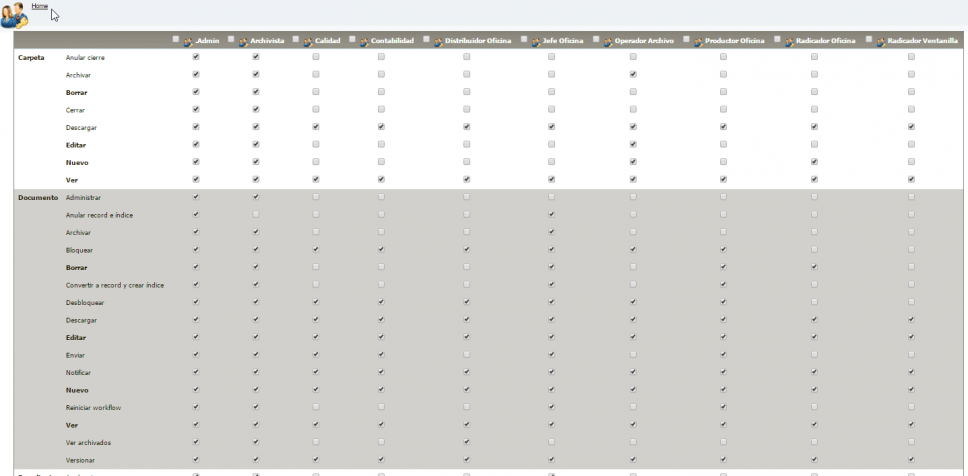

abox ECM registra la actividad de todos sus usuarios, incluyendo las capturadoras que cargan documentos al sistema automáticamente.

Las principales variables a controladas por el sistema son:

- Logs de errores o intrusiones al sistema. Aquí se puede trabajar con reporteadores de accesos y errores del propio sistema operativo o framework, algunos de ellos “open-source”, muy útiles para alertar a los administradores sobre incidencias en el aplicativo (ejemplo: sistema ELMAH).

- Logs de auditoría. El sistema registra las acciones críticas que se realizan sobre los usuarios o contenidos del sistema, incluyendo detalles de acciones realizadas, modificaciones hechas, fecha/ hora, IP de acceso, etc.

- Logs de autenticación al sistema. El sistema registra los logins y logouts de acceso, así como los intentos frustrados.

- Logs de notificaciones. El sistema registra las notificaciones enviadas por correo electrónico, ya sean éstas a solicitud de usuarios, o enviadas automáticamente por el sistema (p.ej. alertas).

- Estadísticas de acceso. La aplicación registra estadísticas de acceso a los principales contenidos manejados por la aplicación, esto es, expedientes y documentos.

- Estadísticas de descargas. La aplicación conoce si un contenido fue descargado por un usuario determinado.

No siempre se requieren medidas de control permanentes. Existen determinadas funcionalidades que pueden ayudar a preservar la confidencialidad de los documentos también de forma provisional.

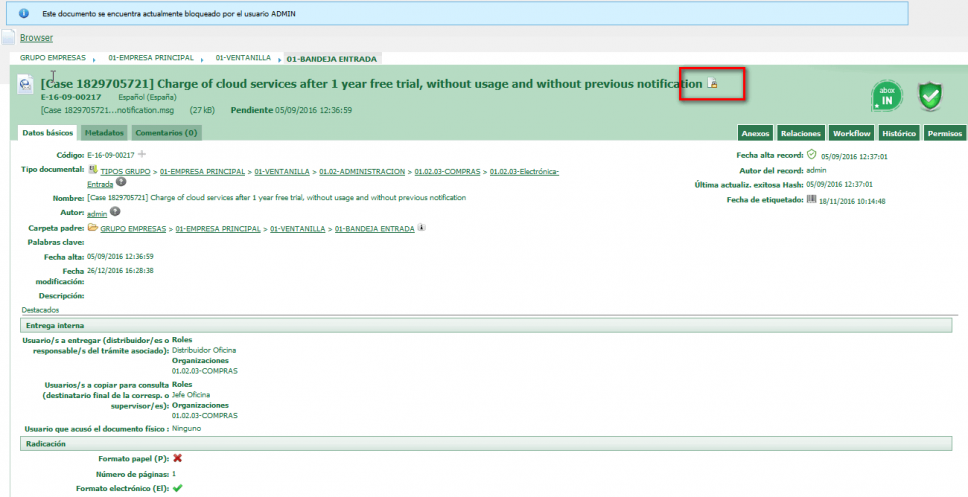

Una opción que ofrece abox ECM es el bloqueo de los anexos, para impedir que ningún usuario pueda visualizar o descargarse un documento (su imagen o anexo principal), mientras que dicho documento permanezca en bloqueo.

Otra opción es declarar un documento como confidencial, lo que evitará que pueda ser encontrado y consultado por el resto de usuarios, salvo aquéllos roles de máxima responsabilidad que se determinen en la fase de parametrización del software.

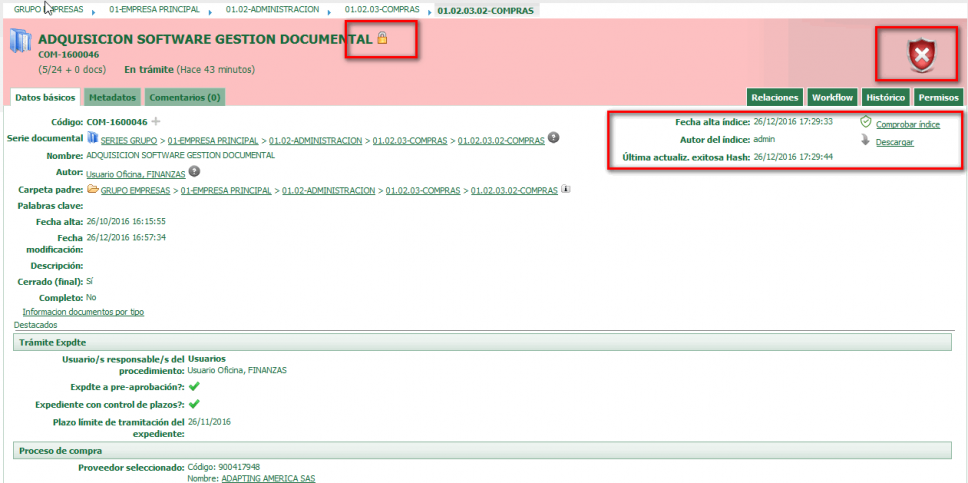

Los cierres de una bandeja o un expediente permiten garantizar que los contenidos almacenados dentro de dichas bandejas o expedientes no sean modificados. El cierre impide cualquier alteración, inclusión o eliminación de contenidos.

Una vez cerrado un expediente, solamente las personas que dispongan de un permiso administrativo especial podrán reabrirlo. La reapertura quedará grabada en la traza de auditoría del propio expediente.

Existe una opción de máxima seguridad que es el cierre certificado con índice. El índice permite detectar modificaciones en la composición de la bandeja o el expediente mediante una huella digital segura o “hash”. Adicionalmente, es posible descargar el índice con objeto de inventariar los contenidos de la bandeja o expediente.

El índice representa un nivel de seguridad superior para el cierre de bandejas y expedientes, si bien, es tan sensible que el más mínimo cambio en los contenidos hará que se invalide y el contenedor aparecerá marcado en rojo.

Para el cumplimiento de la normativa archivística es importante guardar los documentos en formatos estándar, que no dependan de un fabricante específico (como Microsoft), y que tengan garantías de soporte y preservación a largo plazo.

La norma ISO-19005 propone el formato PDF/A como estándar para la preservación documental de documentos a largo plazo. Este estándar no define una estrategia para el almacenamiento, sino que identifica un “patrón” para los documentos electrónicos, que asegure que estos puedan ser reproducidos con exactitud en el futuro.

Un elemento clave para alcanzar este objetivo es la exigencia para documentos PDF/A de estar 100% auto-contenidos. Toda la información necesaria para mostrar el documento de forma consistente estará presente en el archivo. Esto incluye, entre otras cosas, el contenido propiamente dicho (el texto, imágenes y gráficos vectoriales), las fuentes utilizadas, y la información de color.

abox ECM permite realizar la conversión a formatos PDF/A 1a y 1b en cualquier momento del flujo documental (por ejemplo, al ser enviado el expediente al archivo), siendo posible en ese momento sustituir el anexo principal por el equivalente en PDF/A, o complementar el anexo real (p.ej. en Word) con un anexo secundario que sea su equivalente en PDF/A.